در مقاله به این می پردازیم که DNS چیست و سپس با مفاهیم NameServer، A Record، CNAME، MX و سایر رکوردها آشنا خواهیم شد.

فهرست محتوا

پادکست درباره این که DNS چیست

مقدمه: تکامل از فایلهای متنی به پایگاه داده توزیعشده جهانی

اینترنت، در بنیادیترین لایه خود، شبکهای از ماشینهاست که با اعداد با یکدیگر صحبت میکنند. با این حال، تعامل انسان با این شبکه عظیم نیازمند لایهای از انتزاع است که پیچیدگیهای عددی آدرسدهی را به مفاهیم زبانی قابل درک تبدیل کند. سیستم نام دامنه (DNS) پاسخی مهندسی شده به این نیاز شناختی انسان و نیاز فنی شبکه است. در روزهای نخستین شبکه ARPANET، نگاشت نام میزبانها به آدرسهای عددی توسط یک فایل متنی ساده به نام HOSTS.TXT انجام میشد که به صورت مرکزی مدیریت و توزیع میگردید. با رشد نمایی شبکه، ناکارآمدی این مدل متمرکز آشکار شد؛ ترافیک شبکه برای بهروزرسانی این فایل غیرقابل مدیریت شد و تضاد نامها اجتنابناپذیر گردید. DNS به عنوان راهکاری برای حل این معضل، یک پایگاه داده سلسلهمرتبی، توزیعشده و منعطف را معرفی کرد که نه تنها مشکل نامگذاری را حل کرد، بلکه به زیرساختی حیاتی برای ایمیل، امنیت، و مسیریابی ترافیک تبدیل شد.

این گزارش فنی با هدف ارائه تحلیلی exhaustive (جامع و مانع) از اکوسیستم DNS تدوین شده است. ما فراتر از تعاریف سطحی حرکت کرده و به کالبدشکافی دقیق بستههای اطلاعاتی، منطق مسیریابی در سطح جهانی، تعاملات پیچیده رکوردها، و پروتکلهای امنیتی که اعتماد را در فضای سایبری ممکن میسازند، خواهیم پرداخت. همچنین، با نگاهی به دادههای سالهای ۲۰۲۴ و ۲۰۲۵، روندهای نوین مانند رکوردهای SVCB/HTTPS و تأثیر آنها بر پروتکل HTTP/3 را بررسی خواهیم کرد.

فصل اول: معماری بنیادین و مکانیسمهای تحلیل نام (Resolution)

معماری DNS بر پایه یک مدل کلاینت-سرور توزیعشده بنا شده است که در آن مسئولیت نگهداری دادهها بین میلیونها سرور در سراسر جهان تقسیم شده است. درک عمیق این معماری نیازمند شناخت دقیق اجزای درگیر و نحوه تعامل آنها در سناریوهای مختلف است.

۱.۱ فضای نام سلسلهمرتبی (Hierarchical Namespace) و ساختار درختی

فضای نام دامنه به صورت یک درخت معکوس طراحی شده است. در راس این درخت، “ریشه” (Root) قرار دارد که با یک کاراکتر تهی (null label) شناخته میشود، اما در نوشتار معمولاً با نقطه انتهایی (.) نمایش داده میشود (مانند example.com.). این ریشه، نقطه شروع تمام فرآیندهای تحلیل نام در اینترنت است. زیر ریشه، دامنههای سطح بالا (TLD) قرار دارند که خود به شاخههای متعددی تقسیم میشوند. این ساختار سلسلهمرتبی تضمین میکند که هر نام دامنه در اینترنت یکتا باشد، زیرا مدیریت هر سطح به سطح بالاتر وابسته است.

دستهبندی دامنههای سطح بالا (TLDs)

تحلیل دادهها نشان میدهد که اکوسیستم TLDها بسیار فراتر از .com سنتی گسترش یافته است. سازمان IANA مسئولیت مدیریت منطقه ریشه و واگذاری مدیریت TLDها را بر عهده دارد:

- gTLD (Generic TLDs): شامل دامنههای عمومی سنتی (.com,.org,.net) و دامنههای جدید (New gTLDs) مانند

.shop,.app,.cloudکه معنای معنایی خاصی دارند. - ccTLD (Country Code TLDs): دامنههای دو حرفی مختص کشورها (مانند

.ir,.de,.uk) که اغلب قوانین محلی و حاکمیتی خاص خود را دارند. آمارها نشان میدهند که رشد ccTLDها در بازارهای نوظهور به دلیل گسترش دسترسی به اینترنت در حال افزایش است. - arpa: یک TLD زیرساختی که برای اهداف فنی مانند معکوس کردن آدرس IP به نام (Reverse DNS) استفاده میشود.

۱.۲ بازیگران فرآیند تحلیل: از Stub تا Authoritative

هنگامی که یک برنامه کاربردی (مانند مرورگر وب) نیاز به تبدیل نام به IP دارد، زنجیرهای از رویدادها رخ میدهد که شامل چهار نوع سرور اصلی است. هر کدام از این سرورها نقشی متمایز و حیاتی ایفا میکنند:

| نوع سرور | نام فنی | نقش و عملکرد عمیق |

| Stub Resolver | حلکننده خرد | کتابخانهای سبک در سیستمعامل کلاینت (مانند getaddrinfo در لینوکس یا توابع Winsock در ویندوز). این بخش توانایی پیگیری زنجیرهای را ندارد و صرفاً درخواست را به یک سرور بازگشتی ارسال میکند. |

| Recursive Resolver | حلکننده بازگشتی | “اسب بارکش” سیستم DNS. این سرور (معمولاً متعلق به ISP یا سرویسدهندگانی مثل Google 8.8.8.8) مسئولیت کامل یافتن پاسخ را بر عهده میگیرد. این سرور با تنظیم بیت RD (Recursion Desired) در هدر درخواست، آمادگی خود را برای انجام کار سنگین اعلام میکند. |

| Root Server | سرور ریشه | نقطه شروع مطلق. این سرورها پاسخ نهایی را نمیدانند، بلکه میدانند چه کسی مسئول TLD مورد نظر است. ۱۳ آدرس IP ریشه وجود دارد که توسط صدها سرور فیزیکی (Anycast) پشتیبانی میشوند. |

| TLD Server | سرور دامنه سطح بالا | این سرورها اطلاعات مربوط به دامنههای ثبت شده در یک پسوند خاص را نگهداری میکنند و به سرورهای معتبر نهایی ارجاع میدهند. |

| Authoritative Server | سرور معتبر | منبع نهایی حقیقت. این سرور حاوی فایل Zone اصلی است و پاسخ قطعی (IP نهایی یا کد خطا) را با تنظیم پرچم AA (Authoritative Answer) باز میگرداند. |

۱.۳ کالبدشکافی فرآیند تحلیل: بازگشتی در مقابل تکراری

تفاوت بنیادین بین پرسوجوی بازگشتی (Recursive) و تکراری (Iterative) در محل قرارگیری بار پردازشی است.

- پرسوجوی بازگشتی (Recursive Query): کلاینت (Stub Resolver) درخواستی به سرور DNS ارسال میکند و میگوید: “پاسخ نهایی را به من بده، من کاری ندارم چگونه آن را پیدا میکنی.” در اینجا، بیت

RD(Recursion Desired) در هدر بسته DNS روی ۱ تنظیم میشود. سرور بازگشتی موظف است تمام مراحل جستجو را انجام داده و پاسخ نهایی را کش کند. - پرسوجوی تکراری (Iterative Query): سرور بازگشتی (Recursor) هنگامی که با سرورهای ریشه یا TLD صحبت میکند، از روش تکراری استفاده میکند. سرور ریشه به Recursor نمیگوید IP نهایی چیست، بلکه میگوید: “من نمیدانم، اما برو از سرور TLD بپرس.” این فرآیند ارجاع (Referral) تا رسیدن به سرور معتبر ادامه مییابد. در این حالت، سرورها بیت

RA(Recursion Available) را در پاسخهای خود مدیریت میکنند.

بینش فنی (Second-Order Insight): معماری تکراری (Iterative) برای سرورهای ریشه و TLD حیاتی است. اگر این سرورها مجبور بودند درخواستهای بازگشتی را پردازش کنند (یعنی خودشان دنبال پاسخ نهایی بروند)، بار پردازشی ناشی از میلیاردها درخواست روزانه باعث فروپاشی زیرساخت اینترنت میشد. مدل تکراری بار پردازشی را به لبههای شبکه (Recursive Resolvers در ISPها) منتقل میکند و هسته شبکه را سبک و سریع نگه میدارد.

فصل دوم: تحلیل عمیق رکوردهای DNS و کاربردهای استراتژیک

رکوردهای منبع (Resource Records – RRs) واحدهای بنیادی اطلاعات در DNS هستند. هر رکورد دارای فیلدهایی نظیر نام، کلاس (معمولاً IN)، نوع، TTL و داده (RDATA) است. انتخاب و پیکربندی صحیح این رکوردها تأثیر مستقیمی بر عملکرد، امنیت و قابلیت اطمینان سرویسها دارد.

۲.۱ رکوردهای آدرسدهی: A و AAAA و چالشهای گذار IPv6

بنیادیترین وظیفه DNS نگاشت نام به IP است، اما این فرآیند با وجود دو پروتکل IP پیچیده شده است.

- A Record: این رکورد نام دامنه را به یک آدرس ۳۲ بیتی IPv4 متصل میکند (مثلاً

192.0.2.1). با وجود اشباع فضای آدرس IPv4، این رکورد همچنان پرکاربردترین نوع رکورد است. - AAAA Record: این رکورد معادل IPv6 رکورد A است و نام دامنه را به یک آدرس ۱۲۸ بیتی (مثلاً

2001:db8::1) متصل میکند. نام “Quad-A” به این دلیل انتخاب شده که طول آدرس IPv6 چهار برابر IPv4 است.

تحلیل همزیستی و الگوریتم Happy Eyeballs: در دنیای امروز، بسیاری از دامنهها دارای هر دو رکورد A و AAAA هستند (Dual-stack). مشکلی که اینجا پیش میآید، تجربه کاربری در شبکههایی است که IPv6 آنها ناپایدار است. اگر مرورگر ابتدا سعی کند به IPv6 وصل شود و شکست بخورد، کاربر با تأخیر مواجه میشود. برای حل این مشکل، مرورگرها و سیستمعاملها از الگوریتمی به نام Happy Eyeballs استفاده میکنند که همزمان تلاش میکند به IPv4 و IPv6 متصل شود و هرکدام زودتر پاسخ داد (معمولاً با ترجیح جزئی برای IPv6) را انتخاب میکند. بنابراین، وجود رکوردهای AAAA دقیق و پاسخگو برای بهبود پرفورمنس در شبکههای مدرن موبایل حیاتی است.

۲.۲ رکورد CNAME: نامهای مستعار و معضل Apex

رکورد CNAME (Canonical Name) برای ایجاد نام مستعار استفاده میشود و به جای IP، به یک نام دامنه دیگر اشاره میکند. مثال: www.example.com -> CNAME -> example.com.

محدودیتهای فنی و ساختاری:

- هزینه عملکردی: استفاده از CNAME باعث میشود حلکننده بازگشتی (Resolver) مجبور به انجام یک دور اضافه (Extra Lookup) شود. ابتدا نام مستعار حل میشود، سپس نام هدف باید مجدداً Resolve شود تا به IP برسد. زنجیرههای طولانی CNAME (Chain) میتوانند تأخیر قابل توجهی ایجاد کنند.

- محدودیت ریشه (Zone Apex): طبق استاندارد RFC 1035، در ریشه یک منطقه (مثلاً

example.comبدون پیشوند)، نمیتوان رکورد CNAME داشت اگر رکوردهای دیگری مثل SOA یا MX وجود داشته باشند (که همیشه وجود دارند). این یک محدودیت بزرگ برای استفاده از سرویسهای ابری و CDN روی دامنه اصلی (Naked Domain) است.

راهکار مدرن: CNAME Flattening / ALIAS Records: برای دور زدن محدودیت ریشه، ارائهدهندگان DNS (مانند Cloudflare, Route53, NS1) انواع رکورد غیراستانداردی به نام ALIAS یا ANAME ایجاد کردهاند. این رکوردها در فایل Zone مانند CNAME تعریف میشوند، اما سرور DNS در لحظه پاسخگویی به کلاینت، خودش نام هدف را حل کرده و مستقیماً آدرس IP (رکورد A/AAAA) را برمیگرداند. این فرآیند “مسطحسازی” (Flattening) نامیده میشود و به کلاینت اجازه میدهد بدون نقض قوانین RFC، از مزایای CNAME در ریشه دامنه بهرهمند شود.

۲.۳ رکورد MX: مهندسی ترافیک ایمیل

رکورد MX (Mail Exchange) قلب تپنده سیستم ایمیل جهانی است. این رکورد مشخص میکند کدام سرورها مجاز به دریافت ایمیل برای یک دامنه هستند.

مکانیزم اولویت (Priority Logic): رکوردهای MX دارای فیلد “اولویت” هستند (عدد صحیح ۱۶ بیتی). عدد کمتر به معنای اولویت بالاتر است.

10 mail-primary.example.com20 mail-backup.example.com

فرستنده ایمیل (MTA) موظف است ابتدا به سرور با اولویت ۱۰ متصل شود. تنها در صورت عدم پاسخگویی، به سراغ اولویت ۲۰ میرود. این مکانیزم امکان ایجاد سیستمهای Failover قوی را فراهم میکند.

توزیع بار (Load Balancing): اگر دو رکورد MX دارای اولویت یکسان باشند (مثلاً هر دو ۱۰)، فرستنده باید ترافیک را بین آنها توزیع کند. این روشی ساده اما کارآمد برای توزیع بار ایمیلهای ورودی بدون نیاز به سختافزارهای پیچیده Load Balancer است.

۲.۴ رکورد SOA (Start of Authority): شناسنامه منطقه

رکورد SOA اولین و مهمترین رکورد در هر Zone فایل است. این رکورد پارامترهای حاکمیتی و رفتار همگامسازی بین سرورهای اصلی (Primary) و ثانویه (Secondary) را تعیین میکند. عدم درک صحیح فیلدهای SOA میتواند منجر به اختلالات جدی در انتشار تغییرات DNS شود.

تحلیل دقیق فیلدهای SOA:

| فیلد | توضیحات فنی و کاربردی |

| MNAME | نام سرور اصلی که منبع دادههاست (Master). سرورهای ثانویه برای دریافت آپدیت به این سرور متصل میشوند. |

| RNAME | ایمیل مدیر مسئول Zone. نکته مهم این است که کاراکتر @ با نقطه . جایگزین میشود (مثلاً hostmaster.example.com یعنی hostmaster@example.com). اولین نقطه به عنوان جداکننده نام کاربری از دامنه عمل میکند. |

| SERIAL | یک عدد صحیح که نسخه فایل Zone را نشان میدهد. استاندارد رایج فرمت YYYYMMDDnn است. هر بار تغییری در Zone داده میشود، این عدد باید افزایش یابد. سرورهای ثانویه تنها زمانی درخواست انتقال منطقه (Zone Transfer) میدهند که ببینند سریال نامبر سرور اصلی بزرگتر از نسخه خودشان است. |

| REFRESH | مدت زمانی (به ثانیه) که سرور ثانویه صبر میکند تا دوباره سریال نامبر سرور اصلی را چک کند. |

| RETRY | اگر تلاش برای Refresh شکست خورد (مثلاً سرور اصلی در دسترس نبود)، سرور ثانویه پس از این مدت دوباره تلاش میکند. |

| EXPIRE | اگر سرور اصلی برای مدتی طولانی در دسترس نباشد، سرور ثانویه تا چه زمانی به پاسخگویی از روی دادههای قدیمی ادامه دهد؟ پس از گذشت زمان Expire، سرور ثانویه دیگر به پرسوجوها پاسخ نمیدهد تا از ارائه دادههای منسوخ جلوگیری کند. |

| MINIMUM | این فیلد در گذشته برای تعیین حداقل TTL رکوردها بود، اما طبق استاندارد RFC 2308، اکنون برای تعیین مدت زمان کشینگ منفی (Negative Caching TTL) استفاده میشود. یعنی اگر رکوردی وجود نداشت (NXDOMAIN)، حلکننده بازگشتی تا چه مدت این “عدم وجود” را به خاطر بسپارد. |

۲.۵ رکورد SRV: مکانیزم کشف سرویس (Service Discovery)

رکورد SRV فراتر از نگاشت نام به IP عمل میکند و اطلاعات مربوط به پورت و پروتکل سرویس را نیز در بر میگیرد. این رکورد برای سرویسهای پیچیده مانند VoIP (SIP)، دایرکتوری (LDAP/Active Directory) و پیامرسانها (XMPP) حیاتی است.

فرمت استاندارد SRV: _service._proto.name. TTL IN SRV priority weight port target

- Service/Proto: نام سرویس و پروتکل با پیشوند زیرخط (

_) مشخص میشوند تا با نامهای دامنه عادی تداخل نداشته باشند (مثلاً_sip._tcp). - Priority: مشابه MX، عدد کمتر اولویت بالاتر دارد.

- Weight: برای توزیع بار بین سرورهای با اولویت یکسان استفاده میشود. شانس انتخاب یک سرور متناسب با وزن آن است. این ویژگی به ادمینها اجازه میدهد ترافیک بیشتری را به سرورهای قویتر هدایت کنند (مثلاً وزن ۷۵ در مقابل ۲۵).

- Port: شماره پورتی که سرویس روی آن اجرا میشود. این ویژگی نیاز به دانستن پورتهای پیشفرض را از بین میبرد.

- Target: نام دامنهای که سرویس را میزبانی میکند (باید A/AAAA باشد، نه CNAME).

۲.۶ رکوردهای متنی (TXT) و اکوسیستم امنیت ایمیل

رکورد TXT که ابتدا برای یادداشتهای متنی ساده طراحی شده بود، اکنون ستون فقرات احراز هویت دامنه و امنیت ایمیل است.

- SPF (Sender Policy Framework): یک رکورد TXT که لیست IPها و دامنههای مجاز برای ارسال ایمیل از طرف دامنه شما را مشخص میکند.

- مثال:

v=spf1 ip4:192.0.2.0/24 include:_spf.google.com -all - این رکورد به سرور گیرنده میگوید: “فقط IPهای مشخص شده و سرورهای گوگل حق دارند با نام من ایمیل بفرستند؛ بقیه را رد کن (-all)”.

- مثال:

- DKIM (DomainKeys Identified Mail): استفاده از رمزنگاری نامتقارن برای امضای دیجیتال ایمیلها. کلید عمومی در DNS (رکورد TXT) منتشر میشود و کلید خصوصی در سرور ایمیل قرار دارد. گیرنده با استفاده از کلید عمومی، صحت امضا و عدم دستکاری محتوا را بررسی میکند.

- DMARC: سیاستگذاری و گزارشدهی. DMARC با تکیه بر SPF و DKIM به گیرنده میگوید در صورت شکست خوردن احراز هویت، چه واکنشی نشان دهد (Reject, Quarantine, None) و گزارش شکستها را به کجا ارسال کند.

۲.۷ رکورد PTR: بازرسی معکوس (Reverse DNS)

رکورد PTR دقیقاً برعکس رکورد A عمل میکند: تبدیل IP به نام دامنه. این رکوردها در دامنههای ویژهای به نام in-addr.arpa (برای IPv4) و ip6.arpa (برای IPv6) ذخیره میشوند.

اهمیت حیاتی در FCrDNS: بسیاری از سیستمهای امنیتی و سرورهای ایمیل از تکنیکی به نام FCrDNS (Forward-Confirmed reverse DNS) استفاده میکنند.

- سرور ایمیل IP اتصالدهنده را میگیرد و رکورد PTR آن را چک میکند (Reverse Lookup).

- سپس نام دامنهای که از PTR به دست آمده را دوباره Resolve میکند (Forward Lookup).

- اگر IP حاصل از مرحله دوم با IP اتصالدهنده یکسان باشد، هویت تأیید میشود. عدم وجود PTR یا عدم تطابق در FCrDNS منجر به اسپم شناخته شدن ایمیلها میشود.

۲.۸ رکورد CAA: حاکمیت بر گواهینامههای امنیتی

رکورد CAA (Certification Authority Authorization) یک مکانیزم امنیتی است که به مالک دامنه اجازه میدهد مشخص کند کدام مراجع صدور گواهی (CAs) مجاز به صدور گواهینامه SSL/TLS برای این دامنه هستند.

- مثال:

example.com. IN CAA 0 issue "letsencrypt.org"این رکورد به تمام CAهای دنیا اعلام میکند که فقط Let’s Encrypt حق صدور گواهی برای این دامنه را دارد. اگر هکری سعی کند از یک CA دیگر (مثلاً DigiCert) برای این دامنه گواهی جعلی بگیرد، آن CA موظف است با چک کردن رکورد CAA از صدور گواهی خودداری کند. این لایه امنیتی از حملات Man-in-the-Middle در مقیاس جهانی جلوگیری میکند.

فصل سوم: دینامیکهای عملیاتی DNS و بهینهسازی عملکرد

۳.۱ معماری TTL و استراتژیهای کشینگ

پارامتر TTL (Time To Live) تعیین میکند که یک رکورد DNS چه مدت میتواند در حافظه نهان (Cache) سرورهای بازگشتی و سیستمهای کاربران باقی بماند. مدیریت TTL یک موازنه ظریف (Trade-off) است:

- TTL طولانی (مثلاً ۲۴ ساعت): بار روی سرورهای معتبر (Authoritative) را به شدت کاهش میدهد و سرعت پاسخگویی به کاربران را افزایش میدهد (چون پاسخ از کش نزدیک به کاربر داده میشود). اما چابکی را از بین میبرد؛ اگر IP سرور عوض شود، تا ۲۴ ساعت بخشی از کاربران به آدرس قدیم میروند.

- TTL کوتاه (مثلاً ۳۰۰ ثانیه): امکان تغییر سریع رکوردها (مثلاً برای Failover یا Migration) را فراهم میکند، اما ترافیک DNS را افزایش داده و وابستگی به سرورهای معتبر را بیشتر میکند.

توصیه عملیاتی: در شرایط عادی TTL بالا (مثلاً ۱۲ یا ۲۴ ساعت) توصیه میشود. اما قبل از انجام تغییرات زیرساختی (مانند تغییر هاست)، باید TTL را از چند روز قبل به مقدار کم (مثلاً ۵ دقیقه) کاهش داد تا در زمان تغییر، کشهای قدیمی به سرعت منقضی شوند.

۳.۲ رکوردهای چسبنده (Glue Records) و جلوگیری از بنبست

یکی از مفاهیم پیچیده DNS، مسئله وابستگی حلقوی (Circular Dependency) است. فرض کنید دامنه example.com دارید و سرور نام (Nameserver) آن را ns1.example.com تنظیم کردهاید.

- برای دسترسی به

example.com، باید آدرسns1.example.comرا پیدا کنید. - اما

ns1.example.comخودش زیرمجموعهexample.comاست! برای پیدا کردن آن باید به سراغ سرور نامexample.comبروید (که خودns1است). - این یک حلقه بیپایان است: برای پیدا کردن خانه، باید کلید را داشته باشید، اما کلید داخل خانه است.

راهکار Glue Record: برای شکستن این حلقه، در منطقه بالاتر (Parent Zone – در اینجا TLD.com)، همراه با معرفی ns1.example.com به عنوان سرور نام، آدرس IP آن نیز مستقیماً به عنوان یک رکورد A/AAAA ارائه میشود. این رکورد که IP سرور نام را “لو” میدهد، رکورد چسبنده نامیده میشود و در بخش Additional پاسخ DNS قرار میگیرد.

۳.۳ مسیریابی Anycast: جهانیسازی پاسخگویی

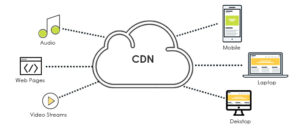

در مدل سنتی (Unicast)، یک آدرس IP متعلق به یک سرور فیزیکی خاص است. اما در DNS مدرن، از تکنولوژی Anycast استفاده میشود. در Anycast، یک آدرس IP واحد روی صدها سرور در نقاط مختلف جغرافیایی تنظیم میشود و از طریق پروتکل مسیریابی BGP تبلیغ میگردد.

مکانیزم عملکرد: پروتکل BGP در روترهای اینترنت، کوتاهترین مسیر شبکه را انتخاب میکند. بنابراین، وقتی کاربری در تهران درخواستی به 8.8.8.8 (گوگل) میفرستد، شبکه به طور خودکار او را به نزدیکترین دیتاسنتر گوگل (مثلاً در خلیج فارس یا اروپا) هدایت میکند، نه به سروری در آمریکا.

مزایا:

- کاهش تأخیر (Latency): پاسخ از نزدیکترین نقطه جغرافیایی ارسال میشود.

- تحمل خرابی (High Availability): اگر دیتاسنتر فرانکفورت از مدار خارج شود، BGP به طور خودکار ترافیک را به دیتاسنتر آمستردام هدایت میکند.

- دفاع در برابر DDoS: حملات منع سرویس توزیعشده (DDoS) در سراسر جهان پخش میشوند و نمیتوانند یک سرور واحد را غرق کنند؛ هر دیتاسنتر بخشی از حمله را جذب و خنثی میکند.

فصل چهارم: امنیت DNS و پروتکل DNSSEC

پروتکل DNS در دهه ۸۰ میلادی بدون در نظر گرفتن امنیت طراحی شد. این موضوع باعث آسیبپذیری آن در برابر حملاتی نظیر Cache Poisoning (مسمومسازی کش) شد، جایی که مهاجم با ارسال پاسخهای جعلی، ترافیک کاربران را به سرورهای مخرب هدایت میکند.

۴.۱ DNSSEC: زنجیره اعتماد دیجیتال

پروتکل DNSSEC (DNS Security Extensions) با افزودن امضای دیجیتال رمزنگاری شده به رکوردها، اصالت و تمامیت دادهها را تضمین میکند.

رکوردهای اختصاصی DNSSEC:

- RRSIG (Resource Record Signature): امضای دیجیتال رکوردها. هر پاسخی که کلاینت دریافت میکند شامل یک RRSIG است که با کلید خصوصی سرور امضا شده است.

- DNSKEY: حاوی کلید عمومی (Public Key) است که کلاینت برای اعتبارسنجی RRSIG از آن استفاده میکند.

- DS (Delegation Signer): این رکورد در منطقه مادر (Parent Zone) قرار میگیرد و حاوی هش (Hash) کلید عمومی منطقه فرزند است. این رکورد حلقه اتصال زنجیره اعتماد (Chain of Trust) از ریشه تا دامنه نهایی است.

- NSEC / NSEC3: برای اثبات “عدم وجود” (Authenticated Denial of Existence). این رکوردها به صورت رمزنگاری شده ثابت میکنند که دامنهای وجود ندارد، تا مهاجم نتواند با جعل خطای NXDOMAIN، سرویس را مختل کند.

فصل پنجم: رکوردهای نسل جدید و آینده (SVCB/HTTPS)

با پیشرفت پروتکلهای وب به سمت HTTP/3 و نیاز به امنیت و سرعت بیشتر، رکوردهای جدیدی در سالهای اخیر معرفی شدهاند.

۵.۱ رکوردهای SVCB و HTTPS

رکوردهای Service Binding (SVCB) و نسخه خاص آن HTTPS (نوع ۶۵)، برای حل مشکلات قدیمی CNAME در ریشه و تسریع برقراری ارتباطات امن طراحی شدهاند.

کاربردهای انقلابی:

- تسریع HTTP/3 (QUIC): به طور معمول، مرورگر ابتدا با HTTP/1.1 یا HTTP/2 وصل میشود و سپس سرور از طریق هدر

Alt-Svcمیگوید که HTTP/3 را پشتیبانی میکند. رکورد HTTPS این اطلاعات را در همان مرحله DNS ارائه میدهد (alpn="h3"). این یعنی مرورگر میتواند از همان ابتدا با پروتکل سریع UDP/QUIC متصل شود و فرآیند Handshake را حذف کند. - Encrypted Client Hello (ECH): این رکوردها میتوانند کلیدهای رمزنگاری لازم برای ECH را حمل کنند، که باعث میشود حتی نام دامنهای که کاربر بازدید میکند (SNI) در طول برقراری ارتباط TLS رمزگذاری شود و از دید ناظران شبکه مخفی بماند.

- پشتیبانی از پورتهای غیر استاندارد: برخلاف SRV که برای وب استفاده نمیشد، رکورد HTTPS اجازه میدهد وبسایتها روی پورتهایی غیر از ۸۰ و ۴۴۳ به راحتی قابل دسترس باشند.

فصل ششم: عیبیابی پیشرفته و تفسیر خطاها

۶.۱ کالبدشکافی دستور DIG

ابزار dig (Domain Information Groper) چاقوی سوئیسی مدیران شبکه است. خروجی آن شامل بخشهای زیر است:

- Header: شامل Flags (مانند

qrبرای پاسخ،rdبرای درخواست بازگشتی،raبرای بازگشتپذیری موجود) و Status (کد وضعیت). - Question Section: درخواست ارسالی.

- Answer Section: پاسخ دریافت شده (IP یا CNAME).

- Authority Section: سرورهای معتبری که پاسخ را تأیید کردهاند.

- Additional Section: اطلاعات تکمیلی مانند IP سرورهای نام (Glue Records).

دستورات کاربردی:

dig example.com +trace: ردیابی کل مسیر از ریشه تا سرور نهایی. عالی برای دیباگ کردن مشکلات Delegation.dig @8.8.8.8 example.com: پرسوجوی مستقیم از یک سرور خاص برای بررسی دیدگاه آن سرور.

۶.۲ تفسیر کدهای خطا (Return Codes)

- NXDOMAIN: دامنه وجود ندارد. اگر مطمئنید دامنه وجود دارد ولی این خطا را میگیرید، ممکن است مشکل در ثبت دامنه یا تنظیمات سمت سرور معتبر باشد.

- SERVFAIL: خطای عمومی سرور. معمولاً نشاندهنده مشکل در ارتباط بین Resolver و Authoritative، خرابی DNSSEC (اعتبارسنجی ناموفق)، یا Timeout است. این پیچیدهترین خطا برای عیبیابی است.

- REFUSED: سرور درخواست را رد کرده است. معمولاً به دلیل تنظیمات ACL (مثلاً تلاش برای Zone Transfer بدون مجوز) یا Rate Limiting رخ میدهد.

فصل هفتم: چشمانداز ۲۰۲۵ و روندهای نوین

تحلیلها نشان میدهد که DNS در سال ۲۰۲۵ به سمت تمرکززدایی بیشتر و ادغام عمیقتر با امنیت حرکت میکند.

- دستورالعمل NIS2: در اروپا و سطح جهانی، قوانین جدیدی مانند NIS2 ثبتکنندگان دامنه و ارائهدهندگان DNS را ملزم به احراز هویت دقیقتر و گزارشدهی سریع حوادث امنیتی میکنند.

- رشد دامنههای Web3: دامنههای مبتنی بر بلاکچین (مانند.eth) چالشها و فرصتهای جدیدی را برای سیستم نامگذاری ایجاد کردهاند که هنوز با DNS سنتی کاملاً سازگار نشدهاند.

- پذیرش گسترده DNS-over-HTTPS (DoH): رمزنگاری ترافیک DNS برای جلوگیری از شنود و دستکاری توسط ISPها به استاندارد پیشفرض در مرورگرها و سیستمعاملها تبدیل میشود.

در نهایت، DNS از یک دفترچه تلفن ساده به یک سیستم عصبی پیچیده و هوشمند تبدیل شده است که نه تنها آدرسدهی، بلکه امنیت، سرعت و سیاستهای دسترسی اینترنت مدرن را تعیین میکند. تسلط بر این مفاهیم برای هر متخصص زیرساخت و امنیت سایبری در عصر حاضر الزامی است.