پادکست فناوریهای نوین مجازیسازی

بخش ۱: اصول بنیادین مجازیسازی

این بخش، مبانی نظری و عملی کل گزارش را پایهریزی میکند. این تحلیل فراتر از تعاریف ساده رفته و به تشریح «چرایی» تأثیر تحولآفرین مجازیسازی بر زیرساختهای فناوری اطلاعات میپردازد.

- ۱.۱. تعریف مجازیسازی: انتزاعیسازی منابع فیزیکی

- مفهوم اصلی: مجازیسازی فناوریای است که امکان ایجاد یک نسخه مجازی و مبتنی بر نرمافزار از یک منبع فیزیکی، مانند سرور، دستگاه ذخیرهسازی یا شبکه را فراهم میکند. هدف اصلی، جداسازی نرمافزار از سختافزار زیرین است تا انعطافپذیری و کارایی بیشتری حاصل شود.

- سازوکار: این هدف از طریق یک لایه نرمافزاری محقق میشود که عملکرد سختافزار را شبیهسازی کرده و به چندین محیط مجازی ایزوله اجازه میدهد تا بر روی یک ماشین فیزیکی واحد اجرا شوند. این لایه، منابع فیزیکی (پردازنده، حافظه، ذخیرهسازی) را انتزاعی کرده و آنها را در اختیار ماشینهای مجازی قرار میدهد.

- ۱.۲. معماری هسته: میزبان، مهمان و ماشین مجازی (VM)

- ماشین میزبان (Host Machine): سرور فیزیکی که نرمافزار مجازیسازی بر روی آن نصب میشود. این ماشین، منابع سختافزاری خام (پردازنده، RAM، فضای ذخیرهسازی، رابطهای شبکه) را تأمین میکند.

- ماشین مهمان / ماشین مجازی (VM): یک محفظه نرمافزاری مستقل و ایزوله با سختافزار مجازیسازی شده مختص به خود (پردازنده مجازی، RAM مجازی، دیسک مجازی، کارت شبکه مجازی) که یک سیستمعامل کامل مهمان (Guest OS) و برنامههای کاربردی را در خود جای داده است. از دیدگاه سیستمعامل مهمان، این سیستمعامل بر روی یک سختافزار واقعی و اختصاصی در حال اجرا است.

- هایپروایزر (VMM): لایه نرمافزاری یا سفتافزاری حیاتی که ماشینهای مجازی را ایجاد، اجرا و مدیریت میکند. این لایه به عنوان یک واسطه عمل کرده و تخصیص منابع میزبان به ماشینهای مهمان مختلف را مدیریت میکند و تضمین مینماید که آنها از یکدیگر ایزوله باقی بمانند.

- ۱.۳. مزایای کلیدی و الزامات استراتژیک در فناوری اطلاعات

- این زیربخش، مزایا را نه فقط به عنوان فهرستی از ویژگیها، بلکه به عنوان راهحلهایی برای چالشهای بنیادین فناوری اطلاعات چارچوببندی میکند.

- ۱.۳.۱. محرکهای اقتصادی: کاهش هزینه کل مالکیت (TCO) و تجمیع منابع:

- محرک اصلی برای پذیرش اولیه مجازیسازی، غلبه بر مدل «یک برنامه، یک سرور» بود که منجر به پراکندگی گسترده سرورها و عدم استفاده بهینه از آنها (معمولاً 5 تا 15 درصد استفاده از پردازنده) میشد.

- مجازیسازی امکان تجمیع سرورها (Server Consolidation) را فراهم میکند و اجازه میدهد چندین بار کاری روی یک میزبان فیزیکی واحد اجرا شوند که این امر به طور چشمگیری بهرهوری سختافزار را افزایش میدهد. این موضوع مستقیماً هزینههای سرمایهای (CapEx) مربوط به سختافزار و هزینههای عملیاتی (OpEx) مربوط به برق، خنککننده و فضای فیزیکی مرکز داده را کاهش میدهد.

- ۱.۳.۲. چابکی عملیاتی: تأمین سریع منابع و مقیاسپذیری:

- تأمین یک سرور فیزیکی جدید ممکن است روزها یا هفتهها طول بکشد، در حالی که تأمین یک ماشین مجازی یک فرآیند نرمافزارمحور است که میتواند در عرض چند دقیقه تکمیل شود.

- این چابکی به بخشهای فناوری اطلاعات اجازه میدهد تا بسیار سریعتر به نیازهای کسبوکار پاسخ دهند و چرخههای توسعه، آزمایش و استقرار سریعتری را ممکن میسازد. ماشینهای مجازی به راحتی قابل شبیهسازی (Clone) و تبدیل به الگو (Template) هستند که این امر ثبات را تضمین کرده و خطاهای پیکربندی را کاهش میدهد.

- ۱.۳.۳. تداوم کسبوکار: بهبود بازیابی فاجعه و دسترسیپذیری بالا:

- از آنجایی که یک ماشین مجازی در اصل مجموعهای از فایلها است، به سختافزار خاصی وابسته نیست. این امر پشتیبانگیری، بازیابی و مهاجرت را در مقایسه با سرورهای فیزیکی بسیار سادهتر میکند.

- کل ماشینهای مجازی را میتوان کپسولهسازی کرده و بین میزبانهای فیزیکی جابجا کرد که این قابلیت، اساس ویژگیهای پیشرفتهای مانند مهاجرت زنده (Live Migration) و بازیابی خودکار پس از خرابی (Failover) را تشکیل میدهد که برای به حداقل رساندن زمان قطعی (Downtime) حیاتی هستند. قابلیت گرفتن اسنپشات (Snapshotting) سازوکاری برای بازیابی فوری و نقطهبهزمان (Point-in-Time) قبل از اعمال تغییرات پرخطر فراهم میکند.

- ۱.۴. طبقهبندی مجازیسازی: فراتر از سرور

- در حالی که مجازیسازی سرور رایجترین نوع است، اصل انتزاعسازی در سراسر مرکز داده کاربرد دارد. این بخش به طور خلاصه انواع دیگر را برای ارائه تصویری کامل معرفی میکند.

- مجازیسازی سرور: تمرکز اصلی این گزارش؛ تقسیم یک سرور فیزیکی به چندین ماشین مجازی.

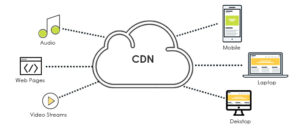

- مجازیسازی شبکه (مانند VMware NSX): انتزاعیسازی منابع شبکه (سوئیچها، روترها، فایروالها، متعادلکنندههای بار) به صورت نرمافزاری. این امر ایجاد شبکههای مجازی پیچیده و ایزوله را بر روی یک زیرساخت شبکه فیزیکی ممکن میسازد که یک عامل کلیدی برای تقسیمبندی خرد (Micro-segmentation) و امنیت است.

- مجازیسازی ذخیرهسازی (مانند vSAN): تجمیع فضای ذخیرهسازی فیزیکی از چندین دستگاه در یک منبع ذخیرهسازی واحد با مدیریت متمرکز. این کار پیچیدگی زیرین SAN/NAS را پنهان کرده و ویژگیهایی مانند تأمین ناب (Thin Provisioning) و سیاستهای ذخیرهسازی نرمافزارمحور را امکانپذیر میسازد.

- مجازیسازی دسکتاپ (VDI): میزبانی سیستمعاملهای دسکتاپ بر روی یک سرور متمرکز و ارائه آنها به کاربران از طریق شبکه. این امر مدیریت را متمرکز کرده، امنیت را بهبود میبخشد و از کار از راه دور و سیاستهای BYOD پشتیبانی میکند.

- مجازیسازی برنامه: جداسازی یک برنامه از سیستمعامل زیرین، که به آن اجازه میدهد در یک محیط ایزوله بدون نیاز به نصب کامل اجرا شود. این کار از تداخلها جلوگیری کرده و استقرار را سادهتر میکند.

فراتر از صرفاً یک ابزار کارایی، مجازیسازی به عنوان فناوری بنیادینی عمل کرد که پارادایم رایانش ابری را ممکن ساخت. مدل رایانش ابری، به ویژه زیرساخت به عنوان سرویس (IaaS)، بر اساس توانایی ارائه منابع محاسباتی مقیاسپذیر، چندمستأجره و بر اساس تقاضا بنا شده است. این مدل نیازمند سازوکاری برای تقسیم منطقی و ایزولهسازی استخرهای عظیم سختافزار فیزیکی بین مشتریان مختلف به شیوهای امن و کارآمد است. مجازیسازی، با انتزاعیسازی سختافزار و کپسولهسازی بارهای کاری در ماشینهای مجازی ایزوله، دقیقاً همین سازوکار را فراهم میکند. بدون توانایی ایجاد و مدیریت ماشینهای مجازی به صورت برنامهریزیشده و در مقیاس بزرگ، مدل اقتصادی و عملیاتی IaaS غیرممکن بود. بنابراین، مجازیسازی نه تنها با ابر مرتبط است، بلکه فناوری زیربنایی است که وجود ابر را امکانپذیر کرده است.

این ارزش تجاری عظیم، یک چرخه فضیلتمند را به حرکت درآورد که منجر به توسعه سختافزارها و نرمافزارهای پیچیدهتر شد. تلاشهای اولیه برای مجازیسازی بر روی معماری x86 به دلیل محدودیتهای معماری ناکارآمد بود و نیازمند ترجمه باینری پیچیده بود. با این حال، ارزش تجاری فوقالعاده مجازیسازی (صرفهجویی در هزینه، چابکی) تقاضای عظیمی در بازار ایجاد کرد. این تقاضا، تولیدکنندگان پردازنده مانند اینتل و AMD را تشویق کرد تا افزونههای سختافزاری مجازیسازی (Intel VT-x, AMD-V) را توسعه دهند. این ویژگیهای سختافزاری، دشوارترین بخشهای مجازیسازی را از هایپروایزر به پردازنده منتقل کردند و به طور چشمگیری عملکرد و کارایی را بهبود بخشیدند. این بهبود عملکرد، مجازیسازی را حتی برای پرتقاضاترین بارهای کاری سازمانی قابل استفاده کرد، پذیرش آن را بیش از پیش افزایش داد و توسعه پلتفرمهای مدیریتی پیشرفتهتر (مانند vCenter) را به دنبال داشت و یک حلقه بازخورد نوآوری ایجاد کرد.

بخش ۲: هایپروایزر: موتور مجازیسازی

این بخش به کالبدشکافی هایپروایزر میپردازد و از نقش عملکردی آن به سمت مقایسه معماری دقیق دو نوع اصلی آن حرکت میکند. این بخش، حیاتیترین بخش فنی بنیادین گزارش است.

- ۲.۱. نقش ناظر ماشین مجازی (VMM)

- هایپروایزر که با نام ناظر ماشین مجازی (Virtual Machine Monitor – VMM) نیز شناخته میشود، نرمافزاری است که پلتفرم مجازی را ایجاد کرده و اجرای سیستمعاملهای مهمان را مدیریت میکند.

- مسئولیتهای اصلی:

- زمانبندی پردازنده (CPU Scheduling): مدیریت اینکه کدام پردازنده مجازی در هر لحظه به هستههای پردازنده فیزیکی دسترسی داشته باشد.

- مدیریت حافظه (Memory Management): نگاشت RAM مجازی هر ماشین مجازی به RAM فیزیکی میزبان، و جلوگیری از دسترسی ماشینهای مجازی به حافظه یکدیگر.

- مجازیسازی ورودی/خروجی (I/O Virtualization): رهگیری درخواستهای ورودی/خروجی از ماشینهای مجازی (مثلاً برای دسترسی به دیسک یا شبکه) و ترجمه آنها برای سختافزار فیزیکی.

- ایزولهسازی (Isolation): اعمال مرز امنیتی بین ماشینهای مجازی، که حیاتیترین عملکرد هایپروایزر است.

- ۲.۲. تحلیل عمیق معماری: هایپروایزرهای نوع ۱ (Bare-Metal)

- تعریف: هایپروایزر نوع ۱ مستقیماً بر روی سختافزار میزبان اجرا میشود و به عنوان یک سیستمعامل تخصصی و سبک عمل میکند. این نوع هایپروایزر کنترل مستقیمی بر سختافزار زیرین دارد.

- ۲.۲.۱. دسترسی مستقیم به سختافزار و مشخصات عملکرد: از آنجایی که هیچ سیستمعامل میزبان واسطهای وجود ندارد، هایپروایزر دسترسی مستقیم و ممتازی به منابع سختافزاری دارد. این امر منجر به سربار (Overhead) بسیار کمتر، عملکرد بالاتر و مقیاسپذیری بیشتر میشود و آن را به استاندارد مراکز داده سازمانی و محیطهای ابری تبدیل کرده است.

- ۲.۲.۲. مزایای امنیتی و ایزولهسازی: سطح حمله (Attack Surface) در مقایسه با هایپروایزر نوع ۲ بسیار کوچکتر است، زیرا شامل یک سیستمعامل جامع با تمام سرویسها، برنامهها و آسیبپذیریهایش نیست. ایزولهسازی بین ماشینهای مجازی قویتر و از نظر معماری مستحکمتر است.

- ۲.۲.۳. نمونههای برجسته: VMware ESXi، Microsoft Hyper-V، Xen و KVM (که معماری ترکیبی منحصربهفردی دارد اما به عنوان نوع ۱ عمل میکند).

- ۲.۳. تحلیل عمیق معماری: هایپروایزرهای نوع ۲ (Hosted)

- تعریف: هایپروایزر نوع ۲ به عنوان یک برنامه نرمافزاری بر روی یک سیستمعامل میزبان معمولی (مانند ویندوز، macOS، لینوکس) اجرا میشود.

- ۲.۳.۱. نقش سیستمعامل میزبان: هایپروایزر برای درایورهای دستگاه و مدیریت منابع به سیستمعامل میزبان متکی است. تمام درخواستهای سختافزاری از ماشینهای مجازی، از هایپروایزر به سیستمعامل میزبان منتقل شده و سپس سیستمعامل میزبان با سختافزار فیزیکی ارتباط برقرار میکند.

- ۲.۳.۲. ملاحظات عملکرد و تأخیر: این لایه اضافی ترجمه از طریق سیستمعامل میزبان، باعث ایجاد تأخیر و سربار میشود. عملکرد ذاتاً پایینتر از هایپروایزر نوع ۱ است، زیرا هایپروایزر باید برای منابع با سیستمعامل میزبان و برنامههای آن رقابت کند.

- ۲.۳.۳. موارد استفاده: ایدهآل برای توسعهدهندگان، محیطهای آزمایشی و اجرای چندین سیستمعامل بر روی یک ایستگاه کاری. سهولت نصب (مانند هر برنامه دیگری) یک مزیت بزرگ است. نمونهها شامل VMware Workstation/Fusion، Oracle VirtualBox و Parallels Desktop هستند.

- ۲.۴. مجازیسازی به کمک سختافزار: نقش Intel VT-x و AMD-V

- این بخش به تشریح فناوریای میپردازد که مجازیسازی مدرن و با کارایی بالا را بر روی معماری x86 ممکن ساخت.

- چالش: معماری x86 در ابتدا برای مجازیسازی طراحی نشده بود. برخی دستورالعملهای ممتاز که توسط یک سیستمعامل مهمان اجرا میشدند، باعث «تله» (Trap) به هایپروایزر نمیشدند که این امر منجر به ناپایداری سیستم یا نیاز به شبیهسازی نرمافزاری کند و پیچیده (ترجمه باینری) میشد.

- راهحل: اینتل (VT-x) و AMD (AMD-V) افزونههای پردازنده جدیدی را معرفی کردند که حالتهای اجرایی جدیدی برای پردازنده (حالت ریشه و غیر ریشه) ایجاد میکنند. هایپروایزر در حالت ممتاز ریشه اجرا میشود، در حالی که ماشینهای مجازی مهمان در حالت غیر ریشه اجرا میشوند. هنگامی که یک سیستمعامل مهمان تلاش میکند یک دستورالعمل ممتاز را اجرا کند، پردازنده به طور خودکار به هایپروایزر تله میزند که سپس میتواند دستورالعمل را به صورت ایمن و کارآمد مدیریت کند. این کمک سختافزاری، برای عملکرد تمام هایپروایزرهای مدرن امری بنیادین است.

انتخاب بین هایپروایزر نوع ۱ و نوع ۲ صرفاً یک تصمیم فنی نیست، بلکه یک انتخاب بنیادین بین مدیریت زیرساخت در سطح سازمانی و بهرهوری کاربر فردی است. هایپروایزرهای نوع ۱ برای پایداری، عملکرد و امنیت در مقیاس بزرگ طراحی شدهاند. مدیریت آنها پیچیده است و اغلب به کنسولهای اختصاصی و مهارتهای تخصصی نیاز دارد. این با اهداف یک مرکز داده، یعنی به حداکثر رساندن تراکم بار کاری و زمان فعالیت، همسو است. در مقابل، هایپروایزرهای نوع ۲ برای سهولت استفاده و راحتی طراحی شدهاند. آنها مانند هر برنامه دیگری نصب میشوند و با محیط دسکتاپ موجود کاربر یکپارچه میشوند. این با اهداف یک توسعهدهنده یا آزمایشکننده، یعنی راهاندازی سریع یک محیط ایزوله برای نوشتن یا آزمایش کد، همسو است. بنابراین، تفاوت معماری مستقیماً بازتابدهنده کاربر هدف و مورد استفاده است. این یک بدهبستان است: نوع ۱ راحتی محلی را فدای کارایی سیستمی و جهانی میکند، در حالی که نوع ۲ برعکس عمل میکند.

در این میان، معماری KVM یک تغییر پارادایم را نشان میدهد و مرزهای بین یک سیستمعامل جامع و یک هایپروایزر اختصاصی را محو میکند که در نهایت به مجازیسازی متنباز یک مزیت عملکردی و امنیتی بخشید. هایپروایزرهای سنتی نوع ۱ مانند ESXi، سیستمعاملهای یکپارچه و مستقلی هستند. KVM رویکرد متفاوتی را در پیش گرفت: به جای ساخت یک سیستمعامل جدید، با افزودن یک ماژول هسته، هسته لینوکس موجود، بسیار بالغ و امن را به یک هایپروایزر تبدیل کرد. این بدان معناست که KVM نیازی به اختراع مجدد چرخ برای کارهای پیچیدهای مانند مدیریت حافظه، زمانبندی فرآیندها و درایورهای دستگاه ندارد و تمام قابلیتهای آزمودهشده هسته لینوکس را به ارث میبرد. این یکپارچگی، عملکرد نوع ۱ (دسترسی مستقیم به سختافزار از طریق هسته) را فراهم میکند و در عین حال از اکوسیستم گسترده و وصلههای امنیتی سریع جامعه لینوکس بهرهمند میشود. این یک معماری «بهترین از هر دو جهان» است که اساساً با مدلهای سنتی نوع ۱ و نوع ۲ متفاوت است.

- جدول ۱: مقایسه هایپروایزرهای نوع ۱ و نوع ۲

| ویژگی | هایپروایزر نوع ۱ (Bare-Metal) | هایپروایزر نوع ۲ (Hosted) |

| معماری | مستقیماً بر روی سختافزار فیزیکی نصب میشود. | به عنوان یک برنامه بر روی سیستمعامل میزبان اجرا میشود. |

| عملکرد | بالا؛ سربار کم به دلیل دسترسی مستقیم به سختافزار. | متوسط تا پایین؛ سربار و تأخیر بیشتر به دلیل لایه سیستمعامل میزبان. |

| امنیت | بالا؛ سطح حمله کوچکتر و ایزولهسازی قویتر. | پایینتر؛ به امنیت سیستمعامل میزبان وابسته است و سطح حمله بزرگتری دارد. |

| پیچیدگی مدیریت | بالا؛ نیازمند دانش تخصصی و ابزارهای مدیریتی اختصاصی است. | پایین؛ نصب و مدیریت آن مانند یک برنامه معمولی است. |

| هزینه | معمولاً نیازمند مجوزهای تجاری (به جز گزینههای متنباز). | اغلب گزینههای رایگان یا کمهزینه در دسترس هستند. |

| موارد استفاده معمول | مراکز داده سازمانی، محیطهای ابری، بارهای کاری حیاتی. | توسعه نرمافزار، آزمایش، آموزش، استفاده شخصی روی دسکتاپ. |

| نمونههای کلیدی | VMware ESXi, Microsoft Hyper-V, KVM, Xen | VMware Workstation, Oracle VirtualBox, Parallels Desktop |

بخش ۳: تحلیل عمیق پلتفرمهای پیشرو مجازیسازی

این بخش از تئوری به عمل میپردازد و یک بررسی معماری عمیق از چهار پلتفرم هایپروایزر مهم ارائه میدهد.

- ۳.۱. VMware vSphere: استاندارد سازمانی

- ۳.۱.۱. معماری هایپروایزر ESXi:

- ESXi یک هایپروایزر نوع ۱ و bare-metal با ردپای بسیار کوچک (حدود 150 مگابایت) است. این یک میکروکرنل هدفمند است که منحصراً برای مجازیسازی طراحی شده است.

- این هایپروایزر اجزای حیاتی سیستمعامل را مستقیماً در خود ادغام میکند و نیاز به یک کنسول سرویس جامع را از بین میبرد (یک تفاوت کلیدی با نسخه قبلی خود، ESX)، که امنیت و قابلیت اطمینان را افزایش میدهد.

- ۳.۱.۲. مدیریت متمرکز با vCenter Server:

- در حالی که ESXi هایپروایزر است، قدرت پلتفرم vSphere از vCenter Server، یعنی صفحه مدیریت متمرکز آن، ناشی میشود.

- vCenter برای فعال کردن تمام ویژگیهای پیشرفته سازمانی ضروری است. این ابزار یک نقطه کنترل واحد برای مدیریت چندین میزبان ESXi، ماشینهای مجازی، ذخیرهسازی و شبکه در سراسر مرکز داده فراهم میکند.

- ۳.۱.۳. ویژگیهای سطح سازمانی (عامل تمایز):

- vMotion و Storage vMotion: قابلیت مهاجرت زنده یک ماشین مجازی در حال اجرا از یک میزبان فیزیکی به میزبان دیگر (vMotion) یا ذخیرهسازی آن از یک دیتااستور به دیگری (Storage vMotion) بدون هیچگونه زمان قطعی. این قابلیت سنگ بنای نگهداری و توازن بار در مراکز داده مدرن است.

- دسترسیپذیری بالا (High Availability – HA): یک ویژگی بازیابی خودکار پس از خرابی. اگر یک میزبان فیزیکی ESXi از کار بیفتد، HA به طور خودکار ماشینهای مجازی را که روی آن در حال اجرا بودند، بر روی میزبانهای سالم دیگر در کلاستر راهاندازی مجدد میکند و اختلال در سرویس را به حداقل میرساند.

- زمانبند منابع توزیعشده (Distributed Resource Scheduler – DRS): به طور خودکار بارهای کاری محاسباتی را در میان میزبانهای یک کلاستر متعادل میکند. این ویژگی میزان استفاده از منابع را نظارت کرده و با استفاده از vMotion ماشینهای مجازی را جابجا میکند تا اطمینان حاصل شود که منابع مورد نیاز خود را دریافت میکنند و از ایجاد «نقاط داغ» (hot spots) جلوگیری میکند.

- تحمل خطا (Fault Tolerance – FT): بالاترین سطح دسترسیپذیری را فراهم میکند. این ویژگی یک نمونه سایه زنده و همگام (lock-step) از یک ماشین مجازی را بر روی یک میزبان جداگانه ایجاد میکند. اگر میزبان اصلی از کار بیفتد، نمونه ثانویه فوراً و بدون از دست دادن داده یا زمان قطعی، جایگزین آن میشود.

- ۳.۱.۱. معماری هایپروایزر ESXi:

- ۳.۲. KVM (ماشین مجازی مبتنی بر هسته): قدرت لینوکس متنباز

- ۳.۲.۱. معماری: یک ماژول هسته لینوکس:

- KVM یک هایپروایزر مستقل نیست. این یک ویژگی از هسته لینوکس است که خود هسته را به یک هایپروایزر نوع ۱ تبدیل میکند.

- این هایپروایزر شامل یک ماژول هسته قابل بارگذاری (

kvm.ko) است که زیرساخت اصلی مجازیسازی را فراهم میکند و ماژولهای مخصوص پردازنده (kvm-intel.ko,kvm-amd.ko) که با افزونههای سختافزاری مجازیسازی ارتباط برقرار میکنند. - هر ماشین مجازی تحت KVM به عنوان یک فرآیند استاندارد لینوکس اجرا میشود و توسط زمانبند هسته لینوکس، که یک معماری بسیار کارآمد و بالغ است، زمانبندی و مدیریت میشود.

- ۳.۲.۲. اکوسیستم KVM: QEMU، libvirt و OpenStack:

- QEMU (شبیهساز سریع): KVM مجازیسازی پردازنده و حافظه را انجام میدهد. برای هر چیز دیگری (شبیهسازی دستگاههای سختافزاری مانند کارتهای شبکه، کنترلرهای دیسک و غیره)، KVM از یک نسخه اصلاحشده از QEMU که در فضای کاربری اجرا میشود، استفاده میکند. این ترکیب یک راهحل مجازیسازی کامل را فراهم میکند.

- libvirt: یک جعبهابزار API مدیریتی حیاتی است. این ابزار یک API مشترک و پایدار برای مدیریت KVM و سایر هایپروایزرها فراهم میکند. ابزارهایی مانند

virt-manager(یک رابط کاربری گرافیکی) و پلتفرمهای ابری مانند OpenStack ازlibvirtبرای تعامل با KVM استفاده میکنند. - OpenStack: KVM هایپروایزر استاندارد و پیشفرض برای OpenStack، پلتفرم ابری IaaS متنباز پیشرو، است. این رابطه همزیستی، پذیرش KVM را در استقرارهای ابری بزرگمقیاس به پیش برده است.

- ۳.۲.۳. مزایای عملکرد، امنیت و هزینه:

- عملکرد: به دلیل یکپارچگی عمیق با هسته لینوکس و افزونههای سختافزاری، به عملکردی نزدیک به بومی دست مییابد.

- امنیت: از ویژگیهای امنیتی قدرتمند هسته لینوکس، مانند SELinux و AppArmor، برای ایجاد ایزولهسازی قوی بین ماشینهای مجازی بهره میبرد.

- هزینه: به دلیل متنباز بودن و بخشی از لینوکس بودن، KVM هیچ هزینه مجوزی ندارد و آن را به یک جایگزین بسیار مقرونبهصرفه برای راهحلهای اختصاصی تبدیل میکند.

- ۳.۲.۱. معماری: یک ماژول هسته لینوکس:

- ۳.۳. Microsoft Hyper-V: یکپارچگی عمیق با ویندوز

- ۳.۳.۱. معماری هایپروایزر میکروکرنلایز شده:

- Hyper-V یک هایپروایزر نوع ۱ است که «زیر» سیستمعامل اصلی ویندوز سرور نصب میشود. نمونه اصلی سیستمعامل به یک «پارتیشن والد» (یا پارتیشن ریشه) ویژه تبدیل میشود که هایپروایزر را مدیریت کرده و درایورهای دستگاه را فراهم میکند، در حالی که ماشینهای مجازی مهمان در «پارتیشنهای فرزند» اجرا میشوند. این یک طراحی میکروکرنلایز شده است.

- ۳.۳.۲. یکپارچگی با Active Directory و System Center:

- نقطه قوت اصلی Hyper-V، یکپارچگی بینقص آن با اکوسیستم مایکروسافت است. میتوان آن را از طریق Hyper-V Manager، PowerShell یا در مقیاس بزرگ با System Center Virtual Machine Manager (SCVMM) مدیریت کرد.

- یکپارچگی با Active Directory، احراز هویت و مدیریت سیاستها را برای محیط مجازیسازی شده ساده میکند.

- ۳.۳.۳. ویژگیهای کلیدی: Live Migration، Replica و Shielded VMs:

- Live Migration: معادل vMotion مایکروسافت، که امکان جابجایی بدون اختلال ماشینهای مجازی در حال اجرا را بین میزبانهای Hyper-V فراهم میکند.

- Hyper-V Replica: یک ویژگی تکثیر ناهمزمان داخلی برای بازیابی فاجعه، که به ماشینهای مجازی اجازه میدهد تا از طریق شبکه به یک سایت دیگر تکثیر شوند.

- Shielded VMs: یک ویژگی امنیتی پیشرفته که از رمزگذاری و تأیید اعتبار برای محافظت از ماشینهای مجازی در برابر مدیران میزبان сمخرب یا скомпрометированный استفاده میکند.

- ۳.۳.۱. معماری هایپروایزر میکروکرنلایز شده:

- ۳.۴. پروژه Xen: پیشگام معماری

- ۳.۴.۱. معماری Dom0/DomU و ایزولهسازی درایور:

- Xen یک هایپروایزر نوع ۱ با معماری منحصربهفرد است. خود هایپروایزر بسیار کوچک و سبک است (یک میکروکرنل).

- این هایپروایزر به یک ماشین مجازی ممتاز به نام دامنه صفر (Domain 0 یا Dom0) برای مدیریت سیستم، میزبانی درایورهای دستگاه و تعامل با سختافزار متکی است.

- تمام ماشینهای مجازی مهمان دیگر دامنه یو (Domain U یا DomU) یا دامنههای غیرممتاز نامیده میشوند. آنها هیچ دسترسی مستقیمی به سختافزار ندارند و باید درخواستهای خود را از طریق Dom0 ارسال کنند. این معماری، ایزولهسازی قوی درایور را فراهم میکند: اگر یک درایور در Dom0 از کار بیفتد، میتوان آن را بدون از کار انداختن کل هایپروایزر یا سایر ماشینهای مجازی، راهاندازی مجدد کرد.

- ۳.۴.۲. پارا-مجازیسازی (PV) در مقابل مجازیسازی به کمک سختافزار (HVM):

- Xen پیشگام مفهوم پارا-مجازیسازی (Paravirtualization – PV) بود. در این حالت، هسته سیستمعامل مهمان اصلاح میشود تا «آگاه» باشد که در حال مجازیسازی است. این سیستمعامل به جای تلاش برای اجرای دستورالعملهای ممتاز، «فراخوانیهای هایپری» (hypercalls) مستقیمی به هایپروایزر انجام میدهد که بسیار کارآمدتر از تله و شبیهسازی است.

- Xen همچنین از مجازیسازی به کمک سختافزار (HVM) برای اجرای سیستمعاملهای مهمان اصلاحنشده (مانند ویندوز) با استفاده از افزونههای Intel VT-x و AMD-V پشتیبانی میکند.

- ۳.۴.۳. نفوذ و استفاده در ابرهای عمومی:

- معماری بالغ، امن و با کارایی بالای Xen، آن را به هایپروایزر منتخب بسیاری از ابرهای عمومی بزرگمقیاس نسل اول، به ویژه Amazon Web Services (AWS) برای سرویس EC2 خود، تبدیل کرد.

- ۳.۴.۱. معماری Dom0/DomU و ایزولهسازی درایور:

تسلط VMware بر بازار نه تنها به دلیل برتری فنی هایپروایزر آن، بلکه به دلیل بلوغ و جامعیت اکوسیستم مدیریتی آن (vCenter) است. از نظر فنی، KVM، Hyper-V و Xen همگی هایپروایزرهای نوع ۱ با کارایی بالا هستند. در یک میزبان واحد، تفاوتهای عملکردی برای بسیاری از بارهای کاری ممکن است ناچیز باشد. با این حال، مراکز داده سازمانی شامل صدها یا هزاران میزبان هستند. چالش اصلی، اجرای ماشینهای مجازی نیست، بلکه مدیریت آنها در مقیاس بزرگ است: تأمین، نظارت، توازن بار، تضمین دسترسیپذیری بالا و خودکارسازی بازیابی فاجعه. vCenter Server شرکت VMware یک پلتفرم واحد، یکپارچه و غنی از ویژگیها را ارائه میدهد که تمام این مشکلات را با ویژگیهای بالغ و کارآمدی مانند DRS، HA و vMotion حل میکند. در حالی که جایگزینهای متنباز برای KVM (مانند oVirt، OpenStack) وجود دارند، آنها اغلب به یکپارچهسازی و تخصص پیچیدهتری برای رسیدن به همان سطح از عملکرد بینقص vCenter نیاز دارند. بنابراین، مشتریان اغلب VMware را نه فقط برای ESXi، بلکه برای کنترل عملیاتی قدرتمند، یکپارچه و بالغی که vCenter فراهم میکند، حتی با هزینه مجوز بالاتر، انتخاب میکنند.

از سوی دیگر، فلسفههای معماری KVM و Xen بازتابدهنده یک شکاف بنیادین در طراحی متنباز هستند: یکپارچهسازی عملگرایانه (KVM) در مقابل طراحی میکروکرنل خالصگرایانه (Xen). طراحی KVM عملگرایانه است: لینوکس یک هسته عالی و پایدار است، پس بیایید از آن به طور کامل استفاده کنیم. این رویکرد منجر به توسعه و پذیرش سریع شد، زیرا میتوانست از کل اکوسیستم لینوکس برای درایورها، امنیت و زمانبندی بهره ببرد. طراحی Xen بیشتر آکادمیک و خالصگرایانه است: یک هایپروایزر باید یک کار را انجام دهد – مدیریت پردازنده و حافظه – و آن را بینقص انجام دهد. هر چیز دیگری، از جمله درایورها، باید برای امنیت و استحکام به یک دامنه با امتیاز کمتر (Dom0) منتقل شود. این طراحی خالصگرایانه به Xen یک مزیت اولیه در امنیت و ایزولهسازی داد (سطح حمله هایپروایزر بسیار کوچک است)، به همین دلیل توسط پروژههای متمرکز بر امنیت مانند Qubes OS و ارائهدهندگان اولیه ابر مانند AWS انتخاب شد. با این حال، پیچیدگی معماری Dom0 و نیاز به درایورهای PV تخصصی، مدیریت آن را دشوارتر و انعطافپذیری آن را کمتر از رویکرد «این فقط لینوکس است» KVM کرد. با گذشت زمان، یکپارچهسازی عملگرایانه KVM برای بازار گستردهتر، به ویژه با ظهور OpenStack، سازگارتر ثابت شد.

بخش ۴: تحلیل مقایسهای: VMware در برابر KVM در برابر Hyper-V

این بخش، تحلیلهای قبلی را در یک مقایسه مستقیم و چندوجهی ترکیب میکند تا به تصمیمگیریهای استراتژیک کمک کند.

- ۴.۱. محکهای عملکرد و مقیاسپذیری

- هر سه هایپروایزر نوع ۱ با عملکردی نزدیک به بومی برای اکثر بارهای کاری هستند، که این امر مدیون افزونههای مجازیسازی سختافزاری است.

- VMware: برای طیف گستردهای از بارهای کاری سازمانی (ERP، پایگاههای داده) بسیار بهینهسازی شده است. تکنیکهای مدیریت حافظه آن (مانند Transparent Page Sharing، ballooning) بسیار بالغ هستند.

- KVM: اغلب در بارهای کاری لینوکس-روی-لینوکس به دلیل یکپارچگی عمیق با هسته، برتری عملکردی جزئی نشان میدهد. کدبیس سبکتر آن میتواند منجر به سربار کمتری شود.

- Hyper-V: در محیطهای مبتنی بر ویندوز برتری دارد. یکپارچگی آن با هسته ویندوز امکان ارتباط بسیار کارآمدی را بین پارتیشن والد و فرزند برای مهمانهای ویندوز فراهم میکند (“enlightenments”). عملکرد در مهمانهای لینوکس به طور قابل توجهی بهبود یافته است اما ممکن است کمی از KVM عقبتر باشد.

- مقیاسپذیری: Hyper-V اغلب محدودیتهای نظری بالاتری برای حافظه میزبان و پردازندههای مجازی در هر ماشین مجازی دارد، اگرچه در عمل، هر سه پلتفرم تا سطوحی مقیاسپذیر هستند که برای اکثریت قریب به اتفاق نیازهای سازمانی کافی است.

- ۴.۲. اکوسیستم مدیریت و قابلیتهای خودکارسازی

- VMware: مجموعه vSphere با vCenter، بالغترین و کاملترین مجموعه از نظر ویژگیها است که یک رابط کاربری گرافیکی صیقلخورده و APIهای قدرتمندی را ارائه میدهد. اغلب به عنوان سادهترین گزینه برای مدیریت محیطهای بزرگ و پیچیده در نظر گرفته میشود، البته با قیمتی بالا.

- KVM: مدیریت آن پراکندهتر اما بسیار انعطافپذیر است. این پلتفرم به یک اکوسیستم غنی از ابزارهای متنباز (libvirt، oVirt، OpenStack) و پیشنهادات تجاری (Red Hat OpenShift Virtualization) متکی است. این امر نیازمند تلاش بیشتری برای یکپارچهسازی است اما سفارشیسازی و خودکارسازی بینظیری را از طریق ابزارها و APIهای استاندارد لینوکس ارائه میدهد.

- Hyper-V: از طریق ابزارهای ویندوز-محور (Hyper-V Manager، SCVMM، PowerShell، Windows Admin Center) مدیریت میشود. این یک مزیت بزرگ برای سازمانهایی است که قبلاً سرمایهگذاری سنگینی در پشته مایکروسافت کردهاند، اما میتواند برای محیطهای ناهمگون یک نقطه ضعف باشد.

- ۴.۳. معماری امنیتی و مدلهای ایزولهسازی

- هر سه، ایزولهسازی قوی ماشین مجازی را به عنوان یک عملکرد اصلی فراهم میکنند.

- VMware: یک مجموعه امنیتی جامع، از جمله NSX برای تقسیمبندی خرد و سیاستهای امنیتی پیشرفته، ارائه میدهد.

- KVM: مدل امنیتی قدرتمند لینوکس (SELinux، sVirt) را به ارث میبرد و کنترل دسترسی اجباری دانهریز را برای ماشینهای مجازی فراهم میکند. این یک نقطه قوت قابل توجه است.

- Hyper-V: ویژگیهایی مانند Shielded VMs و Host Guardian Service، محافظتهای منحصربهفردی را در برابر تهدیدات مدیران میزبان فراهم میکنند که یک تمایز کلیدی برای بارهای کاری بسیار حساس است.

- ۴.۴. مدلهای مجوزدهی و هزینه کل مالکیت (TCO)

- VMware: به طور سنتی گرانترین گزینه است، با مجوزدهی به ازای هر پردازنده برای vSphere و مجوزهای جداگانه برای vCenter و سایر ویژگیها. TCO بالا است اما اغلب با کاهش پیچیدگی عملیاتی و مجموعه ویژگیهای بالغ توجیه میشود.

- KVM: متنباز و رایگان است و هیچ هزینه مجوزی برای خود هایپروایزر ندارد. TCO عمدتاً توسط اشتراکهای پشتیبانی (مثلاً از Red Hat، Canonical) و تخصص داخلی مورد نیاز برای مدیریت و یکپارچهسازی تعیین میشود. این مدل برای جلوگیری از وابستگی به فروشنده (vendor lock-in) بسیار جذاب است.

- Hyper-V: هایپروایزر با مجوزهای ویندوز سرور همراه است. برای سازمانهایی که قبلاً مجوز نسخه Datacenter ویندوز سرور را دارند (که امکان اجرای نامحدود ماشینهای مجازی ویندوز سرور را میدهد)، هزینه افزایشی برای مجازیسازی عملاً صفر است. این امر آن را به یک پیشنهاد TCO بسیار قانعکننده برای محیطهای عمدتاً ویندوزی تبدیل میکند.

- ۴.۵. قابلیت همکاری و ملاحظات وابستگی به فروشنده

- VMware: یک اکوسیستم نسبتاً بسته. در حالی که از استانداردها پشتیبانی میکند، ویژگیهای پیشرفته آن در دنیای VMware بهترین عملکرد را دارند و درجه بالایی از وابستگی به فروشنده ایجاد میکنند.

- KVM: به دلیل متنباز و مبتنی بر لینوکس بودن، بالاترین درجه قابلیت همکاری و رهایی از وابستگی به فروشنده را ارائه میدهد. این پلتفرم با طیف گستردهای از ابزارهای مدیریتی متنباز و تجاری کار میکند.

- Hyper-V: در میانه قرار دارد. این یک محصول اختصاصی مایکروسافت است اما گامهای مهمی در پشتیبانی از مهمانهای لینوکس و استانداردهای باز برداشته است. با این حال، صفحه مدیریت آن عمیقاً به اکوسیستم ویندوز گره خورده است.

- جدول ۲: ماتریس ویژگیهای پلتفرمهای پیشرو مجازیسازی

| ویژگی | VMware vSphere | KVM (با oVirt/OpenStack) | Microsoft Hyper-V |

| نوع هایپروایزر | نوع ۱ (Bare-Metal) | نوع ۱ (یکپارچه با هسته لینوکس) | نوع ۱ (میکروکرنلایز شده) |

| سیستمعامل میزبان | ESXi (اختصاصی) | توزیعهای مختلف لینوکس | Windows Server, Hyper-V Server |

| مدل مجوزدهی | تجاری (به ازای هر هسته/پردازنده) | متنباز (رایگان)، پشتیبانی تجاری | همراه با مجوز Windows Server |

| ابزار مدیریت اصلی | vCenter Server | Libvirt, oVirt, OpenStack | Hyper-V Manager, SCVMM |

| مهاجرت زنده VM | vMotion | Live Migration | Live Migration |

| مهاجرت زنده ذخیرهسازی | Storage vMotion | Storage Live Migration | Storage Live Migration |

| توازن بار خودکار | Distributed Resource Scheduler (DRS) | زمانبندهای سفارشی، مدیریت دستی | Dynamic Optimization (با SCVMM) |

| بازیابی خودکار (HA) | High Availability (HA) | راهحلهای کلاسترینگ (مانند Pacemaker) | Failover Clustering |

| تحمل خطا (FT) | Fault Tolerance (FT) | راهحلهای شخص ثالث | ندارد (وابسته به کلاسترینگ برنامه) |

| مجازیسازی شبکه | NSX, vDS | Open vSwitch, Linux Bridging | Hyper-V Virtual Switch, SDN |

| ذخیرهسازی نرمافزارمحور | vSAN | Ceph, GlusterFS | Storage Spaces Direct (S2D) |

| مدل امنیتی میزبان | VMkernel, Lockdown Modes | SELinux (sVirt), AppArmor | Shielded VMs, Host Guardian Service |

بخش ۵: مجازیسازی در چشمانداز مدرن فناوری اطلاعات: ماشینهای مجازی و کانتینرها

این بخش به یک نقطه حیاتی سردرگمی و یک تصمیم معماری کلیدی در فناوری اطلاعات مدرن میپردازد: چه زمانی از ماشینهای مجازی و چه زمانی از کانتینرها استفاده کنیم.

- جدول ۳: مقایسه معماری: ماشینهای مجازی در برابر کانتینرها

| ویژگی | ماشین مجازی (VM) | کانتینر (مانند Docker) |

| سطح انتزاع | سختافزار | سیستمعامل |

| اندازه | بزرگ (گیگابایت) | کوچک (مگابایت) |

| زمان راهاندازی | دقایق | ثانیهها |

| سربار عملکرد | متوسط | بسیار کم |

| قدرت ایزولهسازی | قوی (مرز سختافزاری) | ضعیفتر (مرز هسته سیستمعامل) |

| وابستگی به سیستمعامل | هر VM سیستمعامل کامل خود را دارد. | همه کانتینرها هسته سیستمعامل میزبان را به اشتراک میگذارند. |

| مورد استفاده معمول | اجرای سیستمعاملهای مختلف، برنامههای قدیمی، ایزولهسازی قوی. | میکروسرویسها، برنامههای بومی-ابری، DevOps و CI/CD. |

- ۵.۱. تمایزهای معماری: مجازیسازی سختافزار در مقابل مجازیسازی سطح سیستمعامل

- ماشینهای مجازی: سختافزار را مجازیسازی میکنند. هر ماشین مجازی یک کپی کامل از یک سیستمعامل مهمان، هسته و فضای حافظه ایزوله خود را دارد. هایپروایزر، انتزاع سختافزار را مدیریت میکند.

- کانتینرها (مانند Docker): سیستمعامل را مجازیسازی میکنند. تمام کانتینرهای روی یک میزبان، هسته سیستمعامل میزبان را به اشتراک میگذارند. موتور کانتینر (مانند Docker Engine) فرآیندها، سیستمهای فایل و شبکه را در سطح سیستمعامل ایزوله میکند. این یک شکل بسیار سبکتر از مجازیسازی است.

- ۵.۲. بدهبستانهای عملکرد، تراکم و قابلیت حمل

- ردپای منابع: ماشینهای مجازی بزرگ هستند (گیگابایت) زیرا شامل یک سیستمعامل کامل هستند. کانتینرها کوچک هستند (مگابایت) زیرا فقط برنامه و وابستگیهای آن را بستهبندی میکنند و هسته میزبان را به اشتراک میگذارند.

- سرعت راهاندازی: ماشینهای مجازی برای بوت شدن دقایقی زمان نیاز دارند، درست مانند یک سرور فیزیکی. کانتینرها در عرض چند ثانیه راهاندازی میشوند زیرا هیچ سیستمعاملی برای بوت شدن وجود ندارد.

- تراکم: به دلیل سربار منابع کمتر، میتوان تعداد بسیار بیشتری کانتینر را بر روی یک میزبان معین نسبت به ماشینهای مجازی اجرا کرد.

- ایزولهسازی: ماشینهای مجازی ایزولهسازی قوی و مبتنی بر سختافزار را فراهم میکنند. یک خطای هسته در یک ماشین مجازی بر دیگران تأثیر نخواهد گذاشت. کانتینرها ایزولهسازی ضعیفتر و مبتنی بر نرمافزار دارند. یک آسیبپذیری هسته در سیستمعامل میزبان به طور بالقوه میتواند تمام کانتینرهای روی آن میزبان را به خطر بیندازد.

- قابلیت حمل: کانتینرها بسیار قابل حمل هستند. یک ایمیج کانتینر که بر روی لپتاپ یک توسعهدهنده ساخته شده است، به طور یکسان بر روی هر میزبان لینوکس دیگری با یک موتور کانتینر اجرا خواهد شد. قابلیت حمل ماشین مجازی به پلتفرم هایپروایزر وابسته است.

- ۵.۳. چه زمانی ماشین مجازی، چه زمانی کانتینر و چه زمانی هر دو را انتخاب کنیم

- ماشین مجازی را انتخاب کنید زمانی که:

- نیاز به اجرای سیستمعاملهای مختلف بر روی یک میزبان دارید (مثلاً یک ماشین مجازی ویندوز بر روی یک میزبان لینوکس).

- برنامههای قدیمی دارید که به یک محیط سیستمعامل کامل نیاز دارند.

- ایزولهسازی امنیتی قوی اولویت اصلی است (محیطهای چندمستأجره با طرفهای غیرقابل اعتماد).

- کانتینر را انتخاب کنید زمانی که:

- در حال ساخت برنامههای مدرن و مبتنی بر میکروسرویس هستید.

- به مقیاسپذیری سریع، تراکم بالا و زمان راهاندازی سریع نیاز دارید.

- چابکی DevOps و خطوط لوله CI/CD یک نگرانی اصلی است.

- استفاده از هر دو (واقعیت رایج): اکنون اجرای کانتینرها در داخل ماشینهای مجازی یک عمل رایج است. این رویکرد، ایزولهسازی قوی امنیتی و منابع یک ماشین مجازی را فراهم میکند و در عین حال امکان چابکی و تراکم کانتینرها را در داخل آن ماشین مجازی میدهد. ارائهدهندگان ابر اغلب از این مدل استفاده میکنند، جایی که یک مشتری یک ماشین مجازی دریافت میکند و در داخل آن ماشین مجازی، برنامههای کانتینری خود را با استفاده از یک ارکستریتور مانند Kubernetes اجرا میکند.

- ماشین مجازی را انتخاب کنید زمانی که:

بخش ۶: آینده مجازیسازی: ابر، لبه و همگرایی

این بخش پایانی به آینده مینگرد و تحلیل میکند که چگونه مجازیسازی از یک ابزار تجمیع مرکز داده به یک عامل کلیدی برای پارادایمهای محاسباتی نسل بعدی در حال تکامل است.

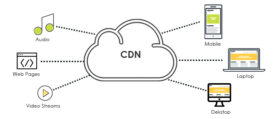

- ۶.۱. مجازیسازی به عنوان سنگ بنای رایانش ابری (IaaS)

- همانطور که در بخش ۱ مشخص شد، مجازیسازی فناوریای است که IaaS را با اجازه دادن به ارائهدهندگان ابر برای تقسیم زیرساخت فیزیکی خود به واحدهای قابل فروش و ایزوله (ماشینهای مجازی) ممکن میسازد.

- آینده در این زمینه شامل ادامه نوآوری هایپراسکیلرها بر روی هایپروایزرهای سفارشی خود (مانند AWS Nitro که وظایف مجازیسازی را به سختافزار اختصاصی منتقل میکند) برای کاهش هرچه بیشتر سربار و بهبود عملکرد و امنیت است.

- ۶.۲. توانمندسازی لبه: مجازیسازی در معماریهای توزیعشده

- رایانش لبه (Edge Computing): این پارادایم شامل انتقال منابع محاسباتی به مکانی نزدیکتر به محل تولید دادهها (مثلاً در یک کارخانه، فروشگاه خردهفروشی یا دکل مخابراتی) برای کاهش تأخیر و مصرف پهنای باند است.

- نقش مجازیسازی: دستگاههای لبه اغلب دارای منابع محدودی هستند. مجازیسازی (و کانتینرسازی) برای اجرای چندین بار کاری متنوع (مانند پردازش داده، استنتاج هوش مصنوعی، توابع شبکه) بر روی یک قطعه سختافزار واحد در لبه، حیاتی است.

- مجازیسازی توابع شبکه (NFV): یک مورد استفاده کلیدی که در آن سختافزارهای شبکه سنتی و اختصاصی (روترها، فایروالها) با نرمافزاری که در ماشینهای مجازی بر روی سرورهای کالایی اجرا میشود، جایگزین میشوند. این امر برای راهاندازی 5G و ارتباطات مدرن، که بخش بزرگی از آن در لبه اتفاق میافتد، محوری است.

این ظهور رایانش لبه، یک «عدم تمرکز مجدد» در فناوری اطلاعات را تحمیل میکند و مجازیسازی فناوری کلیدی است که این امر را قابل مدیریت میسازد. دوران ابر، دوران تمرکزگرایی بود: انتقال محاسبات از مراکز داده سازمانی توزیعشده به ابرهای عمومی عظیم و متمرکز. رایانش لبه، که توسط اینترنت اشیاء و نیاز به تأخیر کم هدایت میشود، این روند را با هل دادن محاسبات به هزاران مکان توزیعشده معکوس میکند. مدیریت هزاران سرور bare-metal در لبه یک کابوس عملیاتی خواهد بود. مجازیسازی لایه انتزاعی لازم را فراهم میکند. این فناوری به گرههای لبه توزیعشده اجازه میدهد تا به عنوان یک استخر از منابع به صورت متمرکز مدیریت شوند و بارهای کاری (در ماشینهای مجازی یا کانتینرها) از طریق نرمافزار، درست مانند یک ابر متمرکز، مستقر و بهروز شوند. بنابراین، مجازیسازی مدل عملیاتی است که معماری توزیعشده و غیرمتمرکز لبه را از نظر اقتصادی و لجستیکی امکانپذیر میسازد.

- ۶.۳. مرز بعدی: یکپارچهسازی ماشینهای مجازی و کانتینرها بر روی پلتفرمهای بومی-ابری

- مشکل: بسیاری از سازمانها سرمایهگذاری بزرگی در برنامههای قدیمی مبتنی بر ماشین مجازی دارند اما میخواهند به سمت توسعه مبتنی بر کانتینر و بومی-ابری حرکت کنند. مدیریت دو پشته زیرساختی جداگانه (یکی برای ماشینهای مجازی، یکی برای کانتینرها) از نظر عملیاتی پیچیده و ناکارآمد است.

- روند: صنعت به سمت پلتفرمهای یکپارچهای حرکت میکند که میتوانند هم ماشینهای مجازی و هم کانتینرها را در کنار هم مدیریت کنند.

- فناوری کلیدی: KubeVirt: یک پروژه متنباز که به ماشینهای مجازی اجازه میدهد تا توسط Kubernetes، ارکستریتور پیشرو کانتینر، اجرا و مدیریت شوند. این پروژه با یک ماشین مجازی مانند یک منبع دیگر Kubernetes، درست مانند یک پاد کانتینر، رفتار میکند. این به سازمانها اجازه میدهد تا از یک مجموعه ابزار واحد (Kubernetes) برای مدیریت کل مجموعه برنامههای خود استفاده کنند و شکاف بین برنامههای قدیمی و مدرن را پر کنند. این نشاندهنده همگرایی مجازیسازی و اکوسیستم بومی-ابری است.

فناوریهایی مانند KubeVirt نشاندهنده پیروزی کانتینرها بر ماشینهای مجازی نیستند، بلکه پیروزی مدل عملیاتی Kubernetes بر مدیریت زیرساخت سنتی هستند. Kubernetes یک مدل قدرتمند، اعلانی و مبتنی بر API را برای مدیریت چرخه حیات برنامه معرفی کرد: استقرار، مقیاسبندی، ترمیم و شبکه. این مدل برای کانتینرها آنقدر مؤثر بود که سؤال جدیدی مطرح شد: چرا نمیتوانیم همه چیز را به این روش مدیریت کنیم؟ KubeVirt پاسخ این سؤال برای ماشینهای مجازی است. این پروژه یک ماشین مجازی را در یک شیء API Kubernetes بستهبندی میکند و به صفحه کنترل قدرتمند Kubernetes اجازه میدهد آن را مدیریت کند. هدف نهایی، خلاص شدن از ماشینهای مجازی نیست که هنوز برای بسیاری از بارهای کاری ضروری هستند. هدف، خلاص شدن از سبک قدیمی، دستوری و اغلب دستی مدیریت ماشین مجازی و جایگزینی آن با مدل اعلانی، خودکار و بومی-ابری است که توسط Kubernetes پیشگام شده است. این یک تغییر بنیادین در فلسفه عملیات فناوری اطلاعات است که در آن مجازیسازی به جای جایگزین شدن، خود را با دنیای جدید تطبیق میدهد.

- ۶.۴. تحلیل نهایی و توصیههای استراتژیک

- مجازیسازی یک فناوری قدیمی نیست که توسط کانتینرها جایگزین شود. این یک فناوری در حال تکامل و بنیادین است که خود را با پارادایمهای جدید تطبیق میدهد.

- آینده، ترکیبی (Hybrid) است: ترکیبی از استقرارهای داخلی و ابری، و ترکیبی از بارهای کاری مبتنی بر ماشین مجازی و کانتینر.

- توصیه استراتژیک برای شرکتها: پلتفرمهای مجازیسازی را انتخاب کنید که نه تنها در اجرای ماشینهای مجازی برتری دارند، بلکه یک مسیر روشن برای یکپارچهسازی و مدیریت بارهای کاری کانتینری و بومی-ابری نیز فراهم میکنند تا از ایجاد سیلوهای زیرساختی در آینده جلوگیری شود. پلتفرمهای باز و انعطافپذیر مبتنی بر فناوریهایی مانند KVM و مدیریتشده توسط ارکستریتورهایی مانند Kubernetes/OpenShift، برای این آینده به خوبی موقعیتیابی شدهاند.